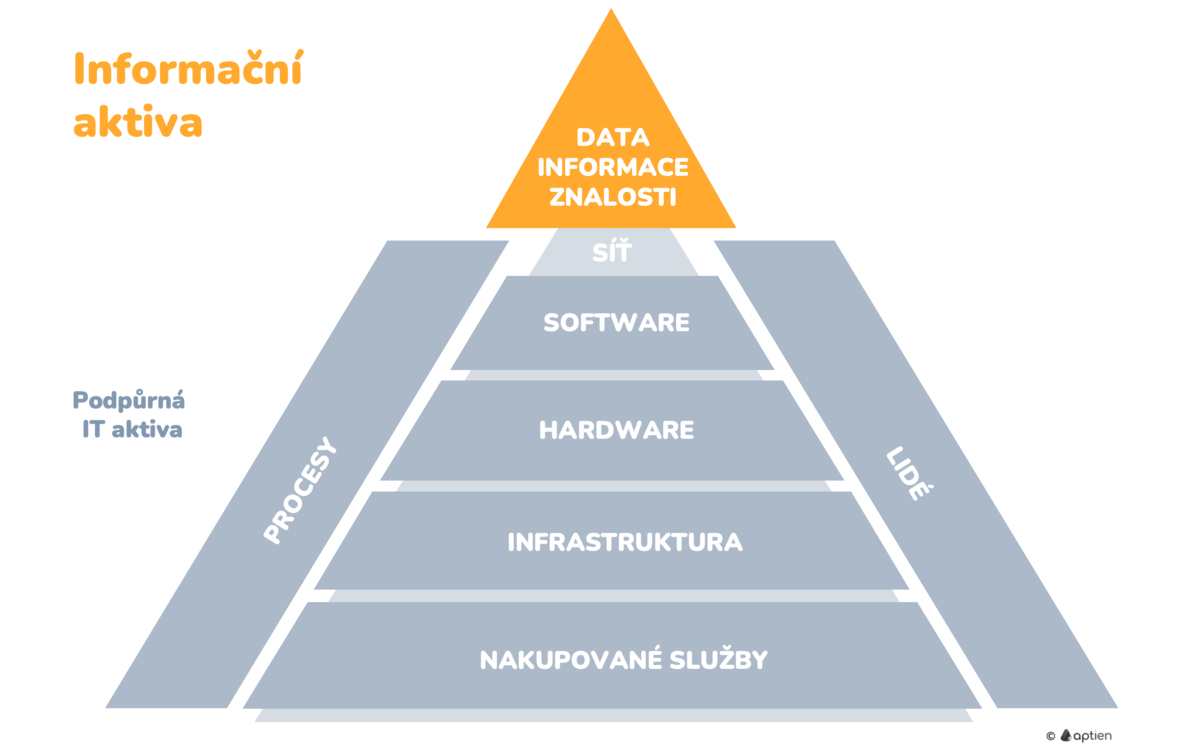

Informační aktiva jsou jakákoliv data, informace a znalosti, které potřebuje firma ke svému fungování a rozhodování a která mají pro firmu hodnotu. Jejich ztráta, odcizení nebo zneužití je pro firmu problém, protože bez nich nemohou fungovat procesy a nemůže probíhat rozhodování a řízení. Z pohledu řízení informační a kybernetické bezpečnosti stojí informační aktiva na vrcholu pomyslné pyramidy.

- je to nějaká řízená a organizovaná kolekce dat, informací nebo znalostí, která má pro organizaci hodnotu

- informační aktiva potřebuje každá organizace pro své fungování a rozhodování

- bez informací a informačních aktiv nemůže žádná organizace existovat

Jaká jsou nejčastější informační aktiva v malých a středních firmách?

Každá organizace má seznam svých informačních aktiv jiný, podle oboru svého podnikání. Nicméně neuděláte chybu, pokud vyjdete z následujícího seznamu:

- obchodní data, údaje o zakázkách

- data o vašich zákaznících

- finanční a účetní záznamy

- data a osobní údaje vašich zaměstnanců

- vaše know-how

- data o vašich produktech nebo technologiích (např. receptura, zdrojový kód)

- přihlašovací údaje (do bankovnictví, do dalších systémů)

- všechny informace označené jako důvěrné

Informační aktiva závisí na technologiích a systémech

Informační aktiva musí být vždy někde uložena, buď v digitální podobě v nějaké software, nebo jsou na papírech nebo v hlavách lidí. Když jsou narušena informační aktiva, tak organizace nemůže fungovat a nemůže probíhat rozhodování a řízení.

- Informační aktiva nevisí ve vzduchu, vždy jsou závislí na technologiích a systémech, na kterých jsou závislá

- data jsou dostupná pouze tehdy, pokud fungují technologie

Jak řídit informační aktiva?

- Vytvořte si registr informačních aktiv

- Každému informačnímu aktivu přiřaďte technologická aktiva, na kterých je provozujete nebo cloudové služby, které vám je zajišťují

- Každé informační aktivum zhodnoťte z pohledu rizik

Jak řídit rizika informačních aktiv?

- Jak vést katalog informačních aktiv se podívejte zde.

- snadno vedete přehled závislostí mezi primárními a podpůrnými aktivy

Proč potřebují firmy znát svá informační aktiva?

- jde o data a informace a znalosti, které musíte chránit

- určení dat a informací je prvním krokem analýzy rizik v rámci informační bezpečnosti

- společně s hrozbami a zranitelnostmi pomáhají určit hlavní rizika

- s informačními aktivy se pracuje v oblasti informační bezpečnosti, například ISO 27001, ISMS

Primární informační aktiva v zákonu 181/2014 Sb o kybernetické bezpečnosti

- český zákon 181/2014 Sb. o kybernetické bezpečnosti (ZoKB) vymezuje pojem primární aktiva jako služby nebo data a informace

- za primární aktiva jsou považována podle zákona data

- musíte evidovat závislosti mezi primárními a podpůrnými aktivy